Certified Quality – Automatisierungslösungen für Ihre Zukunft

Zuverlässige Software und digitale Prozesse

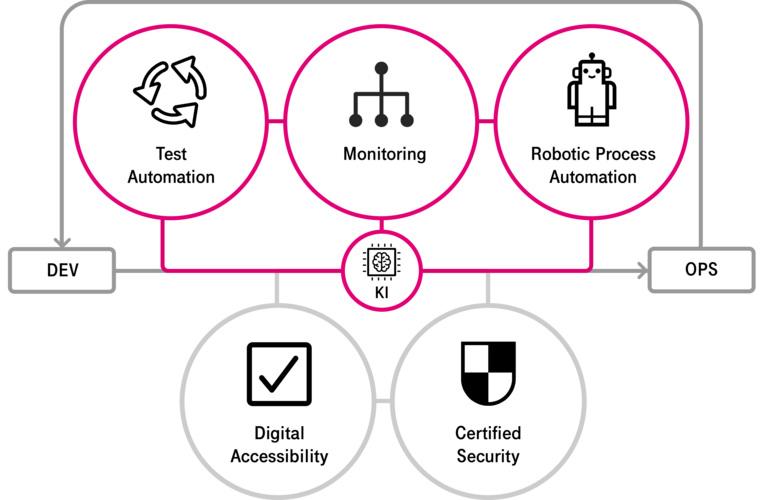

Wir beraten und unterstützen Sie bei der Entwicklung des für Sie geeigneten Testkonzeptes, Teststrategien der Planung und Umsetzung von Software-Tests nach ISO 25010 sowie bei Fragen rund um Sicherheit, Performance, Usability und digitaler Barrierefreiheit. Die heutige Software-Entwicklung ist ein ständiger Anpassungsprozess: Schnell und agil werden neue Funktionen umgesetzt oder Fehler behoben. Dabei ist die Systemlandschaft komplexer denn je: Digitale Anwendungen werden miteinander verknüpft, Cloud-Dienste integriert, mobile Versionen zur Verfügung gestellt. Und diese neuen Herausforderungen finden sich auch im Betrieb der Applikation wieder. Stabile, zuverlässige und sichere Applikationen entscheiden schlussendlich über den Erfolg beim Einsatz im Mitarbeiter- oder Kundenumfeld. Um diesem Anspruch zu genügen ist es notwendig, Maßnahmen zur Qualitätssicherung von Applikationen von Beginn der Software-Entwicklung an bis hin zum Betrieb zu berücksichtigen und als elementares Element einzubauen. Für mehr Effizienz in Ihrer Software-Entwicklung aber auch zur Entlastung Ihrer Fachkräfte entwickeln wir für Sie innovative Automatisierungslösungen für Software-Tests, Application Monitoring sowie Prozessautomatisierung durch Robotic Process Automation.

Als ein von der Deutschen Akkreditierungsstelle (DAkkS) zertifiziertes Software-Prüflabor der Multimedia-Branche nach DIN EN ISO/ IEC 17025 unterstützen wir Sie mit dem nötigen Know-How und Testvorgehen.

Mehr Effizienz im Software-Testing und Betrieb von Anwendungen

Die Passenden IT Lösungen

Bis Ende 2021 werden in Unternehmen 75% aller kommerziellen Unternehmensanwendungen mit Unterstützung von KI arbeiten.* Auch wir unterstützen Sie gern dabei, Ihre Softwareentwicklungs- und Arbeitsprozesse effizienter zu gestalten. Darüber hinaus testen wir Ihre Anwendungen auf Sicherheit, Barrierefreiheit, mobile Optimierung und Performance. Wir erarbeiten gemeinsam mit Ihnen, an welchen Stellen Sie Ihre Applikationen optimieren können und wie ein geeignetes Qualitätskonzept für Ihre IT-Landschaft aussieht.

*MarketsandMarkets

Test Automation

Automatisierte Web- und Softwaretests

Verkürzen Sie die Zeit für Software-Tests und liefern Sie schnell und agil neue zuverlässige Releases aus. Die Testautomatisierung sorgt für eine stabile und transparente Softwareentwicklung und unterstützt somit die Agilität Ihrer Entwicklungsprozesse. Entdecken Sie jetzt unsere kundenspezifischen Lösungen im Bereich Test Automatisierung.

Robotic Process Automation

Prozessoptimierung mit RPA

Nutzen Sie RPA für die Reduktion Ihrer Zeitaufwände von wiederkehrenden, überschaubaren Tätigkeiten und schaffen Sie Ressourcen für geschäftsrelevante Tätigkeiten. Unsere Lösungen in der Prozessautomatisierung können mit Ihrer Software kombiniert und in diese integriert werden. Nutzen Sie auch unseren Robot-as-a-Service, wenn Sie über keine eigene RPA-Plattform verfügen. Profitieren Sie von den vielseitigen Anwendungsmöglichkeiten, einer optimalen Gestaltung Ihrer Arbeitsabläufe und von weiteren Potentialen durch Robotic Process Automation.

Monitoring

Application Monitoring und Performance Tests

Monitoring ermöglicht Ihnen die Überwachung von Systemen und Anwendungen, um Fehlfunktionen zu vermeiden oder schnellstmöglich beheben zu können. Wir sorgen für eine reibungslose Implementierung der Monitoring Tools in Ihre Infrastrukturen. Überzeugen Sie beim Kunden durch sichere Performance und profitieren Sie von unseren IT Monitoring- und Analyselösungen sowie von individuellen Performance Tests.

Certified Security

Certified Security für Ihre Software und Webanwendungen

Mit unseren Security-Lösungen können Sie Ihre Software, Applikationen und IT-Systeme auf Schwachstellen prüfen und vor Angriffen schützen. Als BSI-zertifizierter Sicherheitsdienstleister unterstützen wir Sie mit umfangreichen Security-Lösungen sowohl während der Software-Entwicklung, im Live-Betrieb als auch im Falle eines Hackerangriffs. Egal ob kontinuierliche automatisierte Schwachstellenscans, Penetrationtests, forensische Analysen oder Notfallmanagement - wir sind für Sie da.

Digital Accessibility

UX und Digitale Zugänglichkeit für alle

Ermöglichen Sie jedem Ihrer Besucher eine bessere User Experience. Eine barrierefreie Website sorgt neben einem angenehmen Nutzererlebnis, auch für eine Erweiterung Ihrer Reichweite aufgrund zufriedener Kunden. Verbessern Sie Ihre Prozesse mittels effizienter Umsetzung der UX und gestalten Sie Ihre Webanwendungen BITV konform.

Innovative Tools und starke Partner

Unsere Benefits für Sie

Individuell

Mit zukunftsorientierten, innovativen und passgenauen Konzepten finden wir die zugehörigen Lösungen für wachsende IT-Anforderungen

Expertise & Zufriedenheit

Mit über 250 Qualitäts- und Sicherheitsexperten und mehr als zwei Jahrzehnten Erfahrung im Digital Business bieten wir Ihnen eine breite Expertise. Qualität und Zuverlässigkeit spiegelt sich beim Auftraggeber wider: mit 91% Gesamtzufriedenheit unserer Kunden.

Starke Partnerschaften

Starke Strukturen und Partnerschaften mit renommierten Unternehmen sorgen für Know-How und Kommunikation vor Ort.

Certified Quality & Intelligent Automation - Ihre Experten für Digitale Zuverlässigekeit

"Als von der DAkkS akkreditiertes Software-Prüflabor mit 250 Quality-Engineers und Security-Spezialisten sorgen wir für digitale Zuverlässigkeit Ihrer Geschäftsprozesse, Anwendungen und IT-Systeme."

Matthias Schneider, Leiter Certified Quality & Intelligent Automation

* Die Akkreditierung gilt nur für den in der Urkundenanlage [D-PL-12109-01-00] aufgeführten Akkreditierungsumfang.

Zufriedene Kunden

Zentrum Bayern Familie und Soziales

Barrierefreiheit nach modernsten Standards

Damit alle Bürger*innen Zugang zu den Informationen und Anträgen des ZBFS haben, ist eine barrierefreie Gestaltung der Website unerlässlich. Um das zu gewährleisten, hat T-Systems MMS ausgewählte Webseiten des ZBFS nach dem entwicklungsbegleitenden BIK BITV-Test Prüfverfahren, dessen Grundlage die Barrierefreie-Informationstechnik-Verordnung des Bundes (BITV 2.0) ist, unter die Lupe genommen.

Zur Referenz

APOGEPHA Arzneimittel

Security Awareness Training gegen Datenspionage

Bei der Forschung und Entwicklung neuer Produkte und Dienstleistungen im Healthcare-Bereich entstehen sensible und besonders schützenswerte Daten. Datenverlust durch kriminelle Handlungen stellt zudem eine existentielle Bedrohung für ein Innovationsunternehmen dar. APOGEPHA ist sich der Gefahr bewusst und möchte die Aufmerksamkeit der Mitarbeiter*innen schulen, damit sie Bedrohungen erkennen und verhindern können.

Zur Referenz

EPLAN Software & Service

Intelligentes Application Monitoring für moderne SAAS-Lösungen

Die Lösungen, die EPLAN immer nach der Devise „Efficient Engineering“ entwickelt, kommen heute weltweit bei über 58.000 Kunden zum Einsatz. Um den Gedanken Efficient Engineering fortzuführen hat EPLAN sich entschieden seine Lösungen durch eine Cloud Variante zu ergänzen. Für den Cloud Security & Operations Bereich ist es dabei elementar, jederzeit den Zustand seiner Systeme zu kennen und mögliche Probleme schnell beheben zu können.

Zur Referenz

Was gibt es Neues

User Guide

User Guide APM & Observability

Der Schlüssel für eine erfolgreiche Problemlösung ist das umfassende Application Performance Monitoring (Full-Stack-Monitoring), das es leicht macht, Fehler zu erkennen und zu korrigieren, sobald sie auftreten. Erfahren Sie in unserem User Guide, wie Sie Verfügbarkeitsprobleme schnell identifizieren und deren Ursachen umgehend beheben können. So vermeiden Sie den Stillstand geschäftskritischer Applikationen und mögliche Umsatzeinbußen.

Digital Story

7 Maßnahmen für mehr Cybersicherheit, die KMU sofort angehen können

Schadsoftware, DDos-Attacken und Spoofing – Cyberkriminelle verfügen über verschiedenste Angriffsmethoden, um kleinen und mittelständischen Unternehmen massiv zu schaden.

Referenz

d-NRW - Die Wohnraum-ID sicher und barrierefrei beantragen

In Nordrhein-Westfalen ist daher im Jahr 2021 das Wohnraumstärkungsgesetz in Kraft getreten, das für mehr Transparenz auf dem Wohnungsmarkt sorgen soll. Es sieht eine Pflicht zur Registrierung für die Anbieter*innen von Kurzzeitangeboten vor. Mit der Durchführung der Qualitätssicherung im Zusammenhang mit dem Onlinezugangsgesetzes (OZG) wurde T-Systems MMS beauftragt.